Dijital çağda ağ güvenliği, hem bireyler hem de kurumlar için hayati bir öneme sahip. Bu alanda en çok adı geçen araçlardan biri ise “Nmap”. Peki, Nmap tam olarak nedir, nasıl ortaya çıktı ve bu aracı etkili bir şekilde nasıl kullanabiliriz? Bu yazıda, Nmap’in ne olduğunu, tarihçesini ve kullanımında dikkat edilmesi gereken püf noktalarını detaylı bir şekilde ele alacağız.

Nmap Nedir?

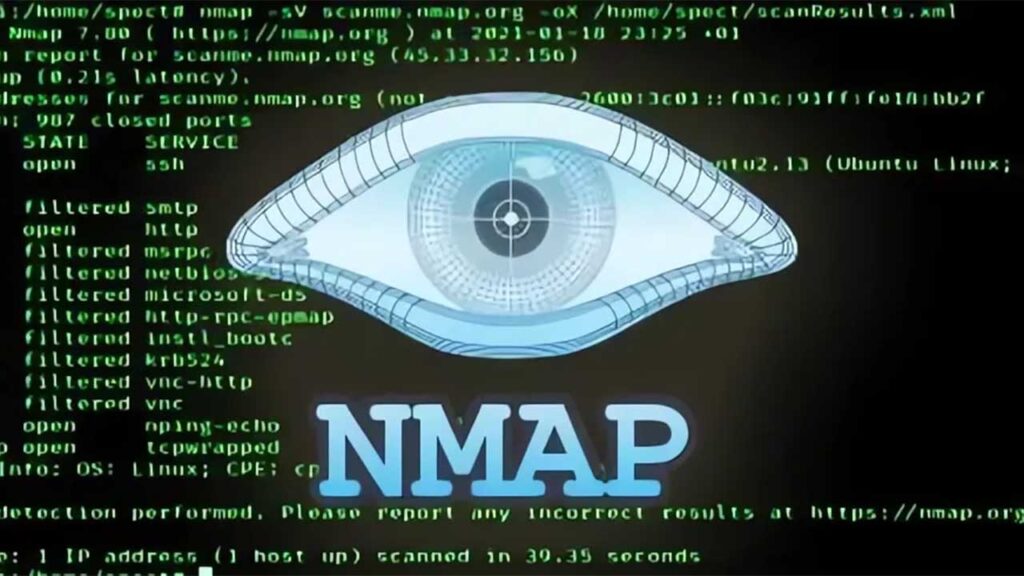

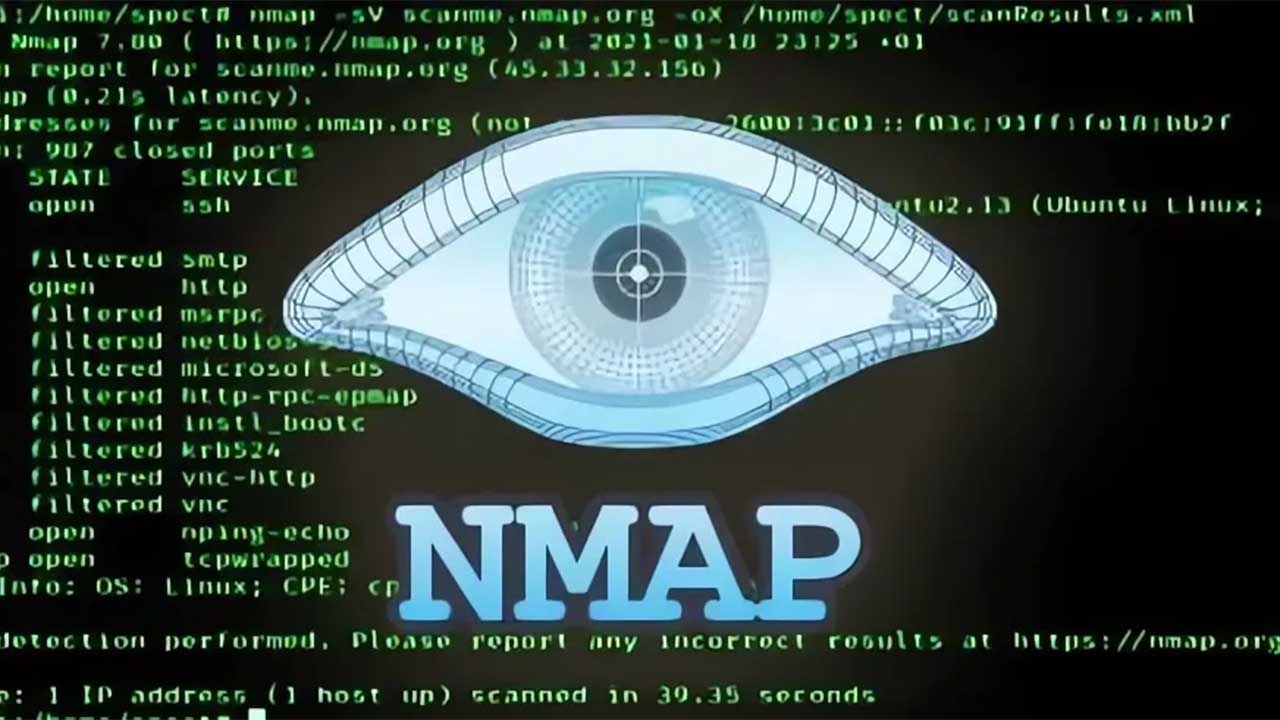

Nmap, yani “Network Mapper” (Ağ Haritacısı), ağ keşfi ve güvenlik denetimi için geliştirilmiş açık kaynaklı bir yazılımdır. Temel olarak, bir ağdaki cihazları, açık portları, çalışan servisleri ve hatta işletim sistemi türlerini tespit etmek için kullanılır. Sistem yöneticileri, güvenlik uzmanları ve etik hacker’lar tarafından sıkça tercih edilen bu araç, ağların zayıf noktalarını bulmak ve olası güvenlik açıklarını kapatmak için güçlü bir yardımcıdır.

Nmap’in sunduğu özellikler oldukça geniştir. Örneğin, bir ağda hangi cihazların aktif olduğunu görebilir, bu cihazların hangi portlarının açık olduğunu öğrenebilir veya güvenlik duvarlarının varlığını tespit edebilirsiniz. Üstelik, basit bir tarama aracından çok daha fazlasını sunar; gelişmiş betik motoru (NSE – Nmap Scripting Engine) sayesinde özel görevler için özelleştirilebilir.

Nmap’in Ortaya Çıkışı

Nmap’in hikayesi, 1997 yılında Gordon Lyon adlı bir yazılım geliştiricisiyle başlar. Lyon, internet üzerindeki ağların karmaşıklığını anlamak ve bu ağları haritalamak için bir araca ihtiyaç duyduğunu fark etti. O dönemde mevcut araçlar ya çok sınırlıydı ya da kullanımı zordu. Bu eksikliği gidermek için Lyon, Nmap’i geliştirmeye başladı ve ilk sürümünü Eylül 1997’de “Phrack” adlı bir dergide yayınladı.

Başlangıçta temel bir port tarama aracı olarak tasarlanan Nmap, zamanla kullanıcı geri bildirimleri ve Lyon’un yenilikçi fikirleriyle evrim geçirdi. 2000’li yıllarda açık kaynak topluluğunun desteğiyle büyüyen Nmap, bugün dünya çapında milyonlarca kullanıcıya ulaşmış durumda. Özellikle 2009’da çıkan “Nmap Network Scanning” kitabı ve aynı dönemde eklenen NSE özelliği, aracı daha da popüler hale getirdi. Gordon Lyon, takma adıyla “Fyodor” olarak bilinir ve Nmap’in geliştirilmesinde hâlâ aktif rol oynar.

Nmap’in başarısının sırrı, ücretsiz ve açık kaynaklı olması kadar, sürekli güncellenmesi ve kullanıcı dostu bir arayüze sahip Zenmap gibi ek araçlarla desteklenmesidir. Bugün Nmap, siber güvenlik dünyasının vazgeçilmez bir parçasıdır.

Nmap Kullanımının Püf Noktaları

Nmap, güçlü bir araç olsa da, etkili bir şekilde kullanmak için bazı temel bilgilere ve dikkatli bir yaklaşıma ihtiyaç duyar. İşte Nmap’i verimli ve güvenli bir şekilde kullanmanın püf noktaları:

- Temel Komutlarla Başlayın

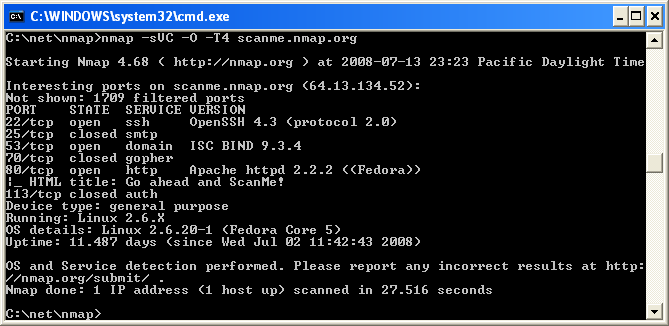

Nmap’in en basit kullanımı, bir IP adresini veya alan adını taramaktır. Örneğin, nmap 192.168.1.1 komutu, belirtilen IP’deki açık portları listeler. Yeni başlayanlar için bu temel tarama, aracın mantığını anlamak adına iyi bir başlangıçtır. Daha fazla detay istiyorsanız, -v (verbose) parametresiyle tarama sürecini ayrıntılı bir şekilde görebilirsiniz. - Hedef Belirtirken Esnek Olun

Nmap, tek bir cihazı tarayabileceği gibi, bir ağ aralığını da tarayabilir. Mesela, nmap 192.168.1.0/24 komutu, 192.168.1.0 ile 192.168.1.255 arasındaki tüm IP’leri tarar. Bu, bir yerel ağdaki tüm cihazları hızlıca keşfetmek için idealdir. - Port Taramasını Özelleştirin

Varsayılan olarak Nmap, en yaygın 1000 portu tarar. Ancak, -p parametresiyle belirli portları hedefleyebilirsiniz. Örneğin, nmap -p 80,443 google.com komutu, yalnızca web servisleri için kullanılan 80 ve 443 numaralı portları kontrol eder. Tüm portları taramak için ise -p- seçeneğini kullanabilirsiniz, ama bu daha uzun sürebilir. - Gizliliği Artırmak İçin Teknikler Kullanın

Eğer taramanızın fark edilmesini istemiyorsanız, -sS (SYN tarama) gibi stealth (gizli) tarama yöntemlerini deneyin. Bu yöntem, tam bir TCP bağlantısı kurmadan port durumunu kontrol eder ve iz bırakma riskini azaltır. Ancak, bunu yalnızca kendi ağlarınızda veya izinli testlerde kullanmalısınız. - Betik Motorunu Keşfedin

Nmap’in NSE özelliği, özel görevler için hazır betikler sunar. Örneğin, nmap –script vuln 192.168.1.1 komutu, hedef sistemdeki bilinen güvenlik açıklarını arar. NSE betikleriyle, brute force saldırıları testi veya hizmet sürüm tespiti gibi gelişmiş işlemler yapabilirsiniz. - Zamanlama Seçeneklerini Ayarlayın

Nmap’in hızını -T parametresiyle kontrol edebilirsiniz. -T0 en yavaş (fark edilme riski düşük), -T5 ise en hızlı taramayı yapar. Ağın yoğunluğuna ve hedef sistemin hassasiyetine göre bu ayarı değiştirmek, daha iyi sonuçlar almanızı sağlar. - Yasal ve Etik Çerçeveye Uyun

Nmap güçlü bir araçtır, ancak izinsiz bir ağda kullanmak yasa dışıdır. Kendi sistemlerinizi veya test için izin aldığınız ağları taramaya özen gösterin. Aksi halde, ciddi hukuki sonuçlarla karşılaşabilirsiniz.

Nmap’in Günümüzdeki Önemi

Nmap, sadece bir tarama aracı olmanın ötesine geçerek, siber güvenlik uzmanlarının elindeki bir “İsviçre çakısı” haline geldi. Günümüzde, kurumlar ağlarını korumak için düzenli olarak Nmap taramaları yapıyor; çünkü bilinmeyen bir açık port, bir siber saldırının giriş kapısı olabilir. Ayrıca, güvenlik testlerinde (penetration testing) Nmap, ilk adım olarak sıkça tercih ediliyor.

Sonuç: Nmap ile Ağınızı Tanıyın

Nmap, ağ dünyasının haritasını çıkaran eşsiz bir araçtır. Gordon Lyon’un vizyonuyla hayata geçen bu yazılım, yıllar içinde gelişerek hem basit kullanıcıların hem de profesyonellerin vazgeçilmezi oldu. Onu etkili bir şekilde kullanmak için temel komutları öğrenmek, tarama türlerini anlamak ve etik kurallara dikkat etmek yeterli. Ağınızı tanımak ve korumak istiyorsanız, Nmap sizin en büyük yardımcınız olabilir. Unutmayın, dijital dünyada güvenlik, bilinçli adımlarla başlar. Nmap’i keşfetmeye bugün başlayın ve ağınızın kontrolünü elinize alın!

Aşağıda, Nmap kullanımında en sık ihtiyaç duyulan komutları ve açıklamalarını içeren bir “Nmap Cheat Sheet” (Hızlı Başvuru Rehberi) tablo formatında hazırlanmıştır. Bu tablo, özgün bir şekilde düzenlenmiş olup, hem yeni başlayanlar hem de deneyimli kullanıcılar için pratik bir rehber sunar. Metnin doğal ve insan yazımı gibi görünmesi için açıklamalar sade ve anlaşılır bir dille yazıldı.

| Komut | Açıklama |

|---|---|

| nmap 192.168.1.1 | Belirtilen IP adresindeki temel port taramasını yapar (varsayılan 1000 port). |

| nmap -v 192.168.1.1 | Daha ayrıntılı (verbose) bir tarama gerçekleştirir, süreci ekranda gösterir. |

| nmap 192.168.1.0/24 | Bir ağ aralığını (örneğin 192.168.1.0-255) tarar, tüm aktif cihazları listeler. |

| nmap -p 80,443 google.com | Yalnızca belirtilen portları (80 ve 443) tarar, web servislerini kontrol etmek için ideal. |

| nmap -p- 192.168.1.1 | Tüm portları (1-65535) tarar, kapsamlı bir analiz için kullanılır ama daha uzun sürebilir. |

| nmap -sS 192.168.1.1 | Gizli (stealth) SYN tarama yapar, iz bırakma riskini azaltır. |

| nmap -sU 192.168.1.1 | UDP portlarını tarar, özellikle UDP servislerini kontrol etmek için faydalıdır. |

| nmap -A 192.168.1.1 | Agresif tarama: Port tarama, OS tespiti ve servis sürüm bilgisi gibi detayları toplar. |

| nmap -O 192.168.1.1 | Hedef sistemin işletim sistemini ve sürümünü tespit etmeye çalışır. |

| nmap -T4 192.168.1.1 | Hızlı tarama yapar (T0-T5 arası hız seçenekleri, T4 dengeli ve hızlı bir seçimdir). |

| nmap –script vuln 192.168.1.1 | NSE betiğiyle güvenlik açıklarını tarar, bilinen zafiyetleri kontrol eder. |

| nmap -sV 192.168.1.1 | Açık portlardaki servislerin sürüm bilgilerini tespit eder (örneğin Apache 2.4.7). |

| nmap -Pn 192.168.1.1 | Ping taramasını atlar, hedefin çevrimdışı olduğu durumlarda bile taramayı zorlar. |

| nmap -iL targets.txt | Bir dosyadan (targets.txt) IP veya alan adlarını okuyarak toplu tarama yapar. |

| nmap -oN output.txt 192.168.1.1 | Tarama sonuçlarını belirtilen dosyaya (output.txt) kaydeder, sonradan inceleme için pratik. |