Sızma testlerinin olmazsa olmazlarından biri de hiç şüphe yok ki “recon” yani keşif aşamasıdır. İster hedef bazlı bir sızma testi isterse Bug Bounty aşamasında olsun subdomain enumaration ilk bakılması gereken şeylerden biridir.

Temel olarak hedef web sitesinin kaç tane subdomaini yani alt alan adı olduğuna çeşitli yöntemler ile bakmak gerekir. Çünkü ana domain (main domain) aksine subdomain çemberi zafiyet açısından daha büyük bir potansiyel taşımaktadır. Bazen yazılımcı tarafından unutulmuş varsayılanlar, bazen yanlış yapılandırma dosyaları bazen de OWASP TOP 10 gibi zafiyetler subdomain listesinde daha rahat bulunabilir.

Subdomainler web yazılımını alt sınıflara bölebilir. Burada prod gibi teste tabi subdomainler olabileceği gibi bazen docs.dijitalklavye.net, members.dijitalklavye.net gibi site içi görevleri ayrılmış subdomainler mevcut olabilir. Bazen api.dijitalklavye.net bazen de mail.dijitalklavye.net gibi işlevsel paketler buralarda tutulabilir. Bu sebeple subdomain enumaration yani subdomain/altalan keşfi son derece önemlidir.

Subdomain Enumaration Nasıl Yapılır

Subdomain enumaration için kabataslak iki metot mevcuttur. Birincisi aktif, ikincisi pasif metot olarak adlandırılır. En iyi enumaration işlemi için ise iki yöntemi de birlikte kullanmak faydalı olacaktır. Aktif keşif sırasında sözlük saldırıları gibi işlemler kullanılırken pasif tespit işlemlerinde crt.sh gibi otoritelerden SSL sertifikası gibi imzalara bakılabilir. Ya da bazen bunları Google Dorking ile yapmak mümkün olacaktır.

Aktif Alan Adı Keşfi

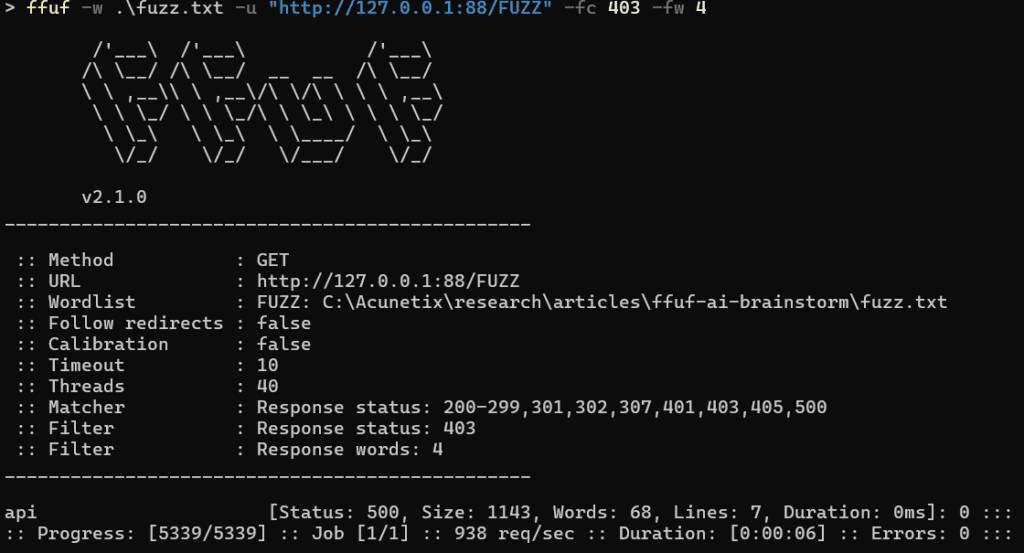

Aktif keşifler için en etkili yöntemlerden biri ilgili hedefi sözlük saldırısına tabi tutmaktır. Github üzerinde SecList reposundan ilgili subdomain wordlistine ulaşabilirsiniz. Dosyayı bilgisayarınıza indirdikten sonra elinizi rahatlatacak en önemli araç FFUF’dır. Hemen FFUF kullanımına bakalım.

ffuf -u https://FUZZ.dijitalklavye.net -w Document/wordlist/subdomain-wordlist.txt -mc 200

Burada FUZZ ile işaretlediğimiz yere -w parametresi ile yolunu göstermiş olduğumuz dosyadan sırası ile denemeler yapar. MC 200 ile de HTTP yanıtı 200 yani aktif olanlar bize listelenmiş olur.

Pasif Subdomain Keşfi

Burada manuel olarak crt.sh sitesinden faydalanabileceğiniz gibi subfinder, assetfinder,sublist3r ve findomain gibi araçlardan faydalanabilirsiniz. Araçların kullanım detayına aşağıdan ulaşabilirsiniz.

subfinder -d hedefsite.com

assetfinder hedefsite.com –subs-only

findomain -t hedefsite.com

Daha sonra httpx ile probe ederek (Başka bir yazıda ayrıntılı olarak anlatılacak) mevcutta 200 dönenleri listeleyebilirsiniz.

Google Dorking ile Subdomain Keşfi

Google Dorking kullanarak ve filtreleyerek çeşitli alt alanlara ulaşabilirsiniz. Aramalarınızı şöyle yapabilirsiniz:

site:*.hedefsite.com size alt alanları da listelemeye başlayacaktır. Devamında site:*.hedefsite.com -www diyerek arama sonucundan eksiltmeler yaparak bilgi toplayabilirsiniz.